Dans le monde numérique actuel, l’importance d’adopter des pratiques solides en matière de sécurité informatique est plus cruciale que jamais, compte tenu de la sophistication croissante des cybermenaces. Les individus et les professionnels de tous horizons se trouvent face à des risques persistants, allant de l’hameçonnage (phishing) aux attaques par rançongiciel (ransomware), ce qui requiert une vigilance et une préparation accrues.

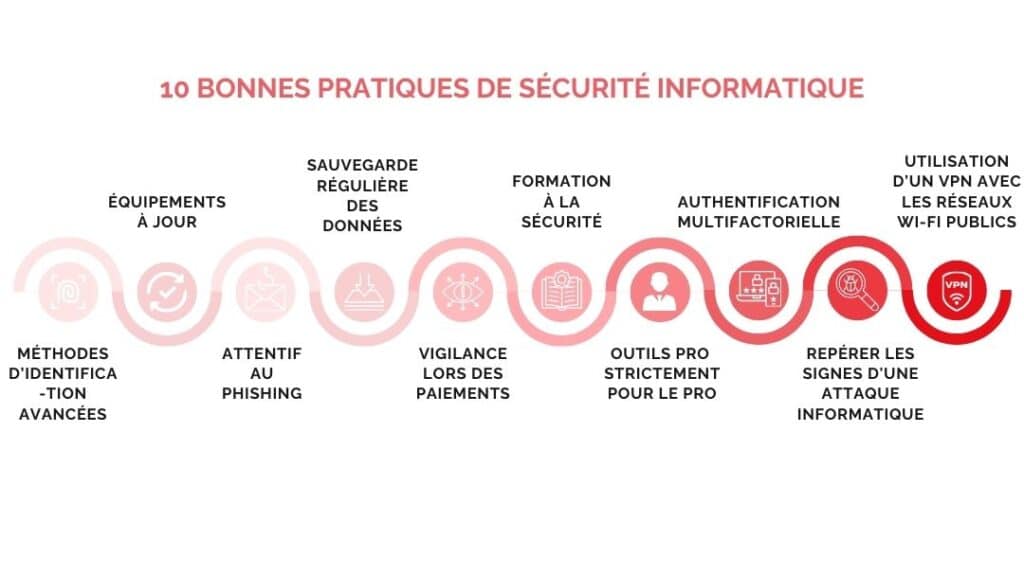

Ce guide vous propose une exploration approfondie des dix mesures cruciales pour consolider la cybersécurité de votre environnement informatique.

1. Utilisez des méthodes d’identification avancées

Il est crucial de mettre en place des méthodes d’identification avancées pour sécuriser l’accès à vos données et ressources critiques. Utiliser des mots de passe forts et uniques, combinés à une authentification multifacteurs (MFA), crée une barrière solide contre les accès non autorisés.

De plus, l’utilisation de solutions de gestion des identités et de Single Sign-On (SSO) facilite la gestion des accès, permettant aux utilisateurs d’accéder à plusieurs services avec une seule identification, diminuant le risque lié à de mauvaises pratiques de sécurité tout en accélérant les processus d’authentification. Ces solutions permettent également une gestion plus efficace des identités évitant des oublis en termes de décommissionnement de compte.

2. Gardez vos équipements à jour

Il est vital de s’assurer que tous vos systèmes et applications sont constamment mis à jour. Les mises à jour sont essentielles pour corriger les vulnérabilités de sécurité et améliorer les fonctionnalités, renforçant ainsi votre infrastructure informatique contre les menaces. Il est recommandé de configurer vos systèmes pour effectuer les mises à jour automatiquement, garantissant une protection constante et de s’assurer de la bonne application de ces patchs.

Attention également aux logiciels obsolètes, qui peuvent être une cible de choix pour les cybercriminels en raison de potentielles vulnérabilités non résolues. Utiliser des logiciels dépassés peut aussi causer des problèmes de performance et de compatibilité, impactant négativement votre productivité. Assurez-vous donc de mettre régulièrement à jour tous vos logiciels et de remplacer ceux qui ne sont plus pris en charge par leurs développeurs, afin de conserver un environnement informatique sécurisé et efficace. L’utilisation d’outil et de processus de gestion de mise à jour (patch management) permet de s’assurer de la bonne application des mises à jour à large échelle sur votre parc. Ceci permettra également de faciliter l’exploitation en permettant la mise à jour des logiciels et des systèmes de manière unifiée.

3. Soyez attentif au phishing

En Suisse, les cyberattaques sont en hausse et le phishing est l’une des principales méthodes d’attaque. Cette technique trompeuse vise à voler des informations sensibles en se faisant passer pour une source de confiance. Ces tentatives peuvent se manifester sous forme de courriels, de SMS ou d’appels téléphoniques, exigeant de votre part une attention constante.

Pour détecter les tentatives de phishing, il est crucial de rester vigilant. Voici quelques conseils utiles:

- Vérifier l’expéditeur : assurez-vous que l’adresse email correspond à celle de l’entité qu’elle prétend représenter, en faisant attention aux fautes d’orthographe ou aux caractères inhabituels.

- Se méfier des liens et pièces jointes : évitez de cliquer sur les liens ou d’ouvrir les pièces jointes dans des courriels non sollicités. Passez votre souris sur les liens pour prévisualiser l’URL.

- Rechercher les signes de phishing : soyez attentif aux courriels vous demandant d’agir immédiatement, utilisant un langage alarmant ou paraissant trop beaux pour être vrais.

- Utiliser des outils de protection : installez des logiciels de sécurité et assurez-vous qu’ils sont à jour.

Il est impératif de corréler les signes permettant de valider la légitimité d’un email : par exemple, une adresse d’expéditeur valide seule n’est pas suffisante à s’assurer de la légitimité de l’expéditeur.

4. Sauvegardez régulièrement vos données

Assurer la sécurité des données essentielles nécessite une stratégie de sauvegarde solide. Il est important d’identifier les données essentielles et de les sauvegarder régulièrement en utilisant des outils fiables, et de combiner plusieurs emplacements de stockage de sauvegarde distincts et sécurisés. Les sauvegardes immuables offrent une protection additionnelle en rendant les données résistantes à toute modification, garantissant l’intégrité des données même en cas d’attaque réseau. La fréquence des sauvegardes doit être alignée sur la valeur et la volatilité des données, et des tests réguliers sont nécessaires pour s’assurer de leur efficacité.

5. Restez vigilant lors de vos paiements

Pour assurer la sécurité des transactions en ligne, il est essentiel d’utiliser des plateformes de paiement reconnues et de s’assurer que la connexion est sécurisée, ce qui est généralement indiqué par un cadenas et le protocole “https”. De plus, l’utilisation de cartes bancaires virtuelles est une stratégie avisée, car elle permet de cacher vos informations bancaires réelles et de fixer des limites de dépenses, renforçant ainsi significativement la sécurité de vos transactions. Celles-ci permettent également de réduire l’impact en cas de compromission d’une carte, cette dernière étant révocable rapidement sans impacter les autres cartes virtuelles que vous avez pu émettre.

Néanmoins, il est impératif d’être prudent, particulièrement en évitant les réseaux Wi-Fi publics pour effectuer des paiements en ligne. Il est aussi recommandé de configurer des notifications pour chaque transaction effectuée.

6. Formez-vous régulièrement à la sécurité

La formation continue en matière de cybersécurité est primordiale pour tous, que ce soit dans un contexte professionnel ou personnel, car nous sommes tous susceptibles de faire face à des cybermenaces. Il est essentiel de se tenir informé des dernières menaces et tendances pour pouvoir les anticiper et y répondre de manière appropriée. Il existe de nombreuses ressources disponibles, telles que des webinaires, des cours en ligne et des articles spécialisés, qui peuvent aider à développer et à maintenir vos compétences en matière de cybersécurité. Adopter une approche proactive et centrée sur la sécurité peut renforcer vos défenses contre les cyberattaques et vous donner les outils nécessaires pour protéger vos informations.

7. N’utilisez pas vos outils professionnels pour votre utilisation personnelle

Le mélange entre utilisation professionnelle et personnelle des outils informatiques peut exposer les utilisateurs à des risques de sécurité accrus, notamment la possibilité d’introduire des logiciels malveillants et de compromettre des informations sensibles. Il est essentiel de maintenir une séparation stricte entre les deux pour protéger l’intégrité de vos données et de votre réseau. Mettez en place des politiques claires et assurez-vous de suivre les meilleures pratiques, comme l’utilisation de comptes utilisateurs distincts et la prise de précautions supplémentaires lors de l’accès à des sites Web ou au téléchargement de fichiers.

En maintenant cette séparation, vous minimisez les risques de conflits de logiciels, de failles de sécurité et contribuez à protéger vos informations personnelles et professionnelles.

8. Utilisez l’authentification multifactorielle

L’authentification multifacteur (MFA) ajoute une couche de sécurité supplémentaire à vos comptes en ligne, en exigeant deux types de vérification avant d’accéder à votre compte. Après avoir saisi votre nom d’utilisateur et votre mot de passe, une deuxième étape de vérification, telle qu’un code envoyé à votre téléphone ou une empreinte digitale, est nécessaire. Cette méthode renforce la protection de vos comptes, en veillant à ce qu’un mot de passe compromis seul ne soit pas suffisant pour un accès non autorisé.

L’authentification à 2 facteurs est la forme la plus connue d’authentification MFA. Cependant, d’autres formes sont de plus en plus répandues, permettant l’utilisation de plus de facteurs, en diminuant la pénibilité pour les utilisateurs.

9. Apprenez à reconnaître les signes d’une attaque informatique

Vous devez être vigilant et capable de reconnaître les signes d’une attaque informatique, car les cybercriminels utilisent une multitude de techniques pour compromettre vos données. Les attaques peuvent se manifester sous forme de logiciels malveillants, qui endommagent ou volent vos données, ou par des tentatives de phishing visant à dérober vos informations sensibles. Une performance système inhabituellement lente, l’apparition soudaine de fenêtres pop-up, ainsi que des fichiers manquants ou altérés peuvent tous indiquer qu’une attaque est en cours.

Si vous remarquez l’un de ces signes, il est impératif de réagir immédiatement. Déconnectez votre appareil du réseau pour empêcher la propagation de l’attaque et contactez immédiatement votre équipe de support informatique ou un professionnel en sécurité informatique.

10. Utilisez un VPN avec les réseaux Wi-Fi publics

Lorsque vous vous connectez à des réseaux Wi-Fi publics dans des lieux tels que les cafés, les aéroports ou les hôtels, vous vous exposez à des risques de sécurité significatifs. Les cybercriminels peuvent exploiter la nature souvent non sécurisée de ces réseaux pour intercepter et voler vos données sensibles, comme vos mots de passe et informations bancaires. Ces réseaux ouverts sont également susceptibles d’être le terrain de jeu de personnes malintentionnées qui pourraient tenter de compromettre la sécurité de vos appareils.

Dans ce contexte, l’utilisation d’un Réseau Privé Virtuel (VPN) professionnel devient cruciale. Un VPN crée un tunnel sécurisé entre votre appareil et le serveur VPN, rendant vos données illisibles pour quiconque tente de les intercepter. Cela aide à protéger vos informations personnelles et à garantir que votre activité en ligne reste privée, même lorsque vous êtes connecté à un réseau Wi-Fi public. En plus de fournir un niveau de sécurité supplémentaire, un VPN peut également masquer votre adresse IP, ajoutant une couche supplémentaire d’anonymat à votre navigation.

Ainsi, en adoptant ces dix stratégies essentielles, vous établirez une fondation solide pour protéger vos systèmes et données contre les menaces cybernétiques, assurant ainsi une cybersécurité optimale.

Si vous avez des questions, besoin de conseils ou souhaitez un audit de votre sécurité informatique, n’hésitez pas à nous contacter et à vous renseignez sur nos services en sécurité. Nos experts en cybersécurité sont prêts à vous aider à évaluer vos risques et à vous réaliser un diagnostic cybersécurité, à mettre en place des stratégies de protection efficaces et à vous former, vous et votre équipe, pour assurer une défense robuste contre les cybermenaces.