Lorsqu’il s’agit de protéger les systèmes critiques, la sécurité des accès est une préoccupation majeure pour les professionnels IT. Comment garantir que les données sensibles restent inaccessibles aux cybercriminels, même en cas de compromission des mots de passe ?

L’authentification à double facteur (2FA) apparaît comme une solution fiable face à ces menaces. Nous explorerons comment cette méthode peut renforcer la sécurité de vos systèmes en combinant plusieurs couches de vérification. Découvrez pourquoi et comment intégrer l’authentification à double facteur pour mieux protéger vos infrastructures IT.

Qu’est-ce que l’authentification à double facteur ?

Les méthodes traditionnelles de protection, telles que le simple mot de passe, ne suffisent plus. C’est ici qu’intervient l’authentification à double facteur..

Définition de l’authentification à double facteur

Contrairement à l’authentification simple, qui ne demande qu’un mot de passe, le 2FA combine deux éléments parmi les trois catégories suivantes :

- Quelque chose que vous savez.

- Quelque chose que vous possédez.

- Quelque chose que vous êtes.

Cette méthode réduit considérablement le risque d’accès non autorisé, même si l’un des éléments est compromis.

Les composantes de l’authentification à double facteur

Quelque chose que vous savez

Il s’agit généralement d’un mot de passe ou d’un code PIN. C’est la première ligne de défense, mais seule, elle peut être vulnérable aux attaques par force brute ou au phishing.

Quelque chose que vous possédez

Cette composante inclut des éléments physiques comme un téléphone mobile, une clé de sécurité USB, ou un token de sécurité. Ces dispositifs génèrent ou reçoivent un code temporaire unique qui doit être entré lors de la connexion.

Quelque chose que vous êtes

Ce sont des caractéristiques biométriques telles que les empreintes digitales, la reconnaissance faciale, ou la reconnaissance vocale. Ces éléments sont uniques à chaque individu et difficilement falsifiables.

Pourquoi utiliser l’authentification à double facteur ?

Les avantages en termes de sécurité

L’authentification à double facteur présente plusieurs avantages significatifs :

- Protection accrue contre le piratage de mots de passe : même si un mot de passe est compromis, l’accès reste protégé par la seconde couche de vérification.

- Réduction des risques de phishing : les attaquants qui parviennent à obtenir des mots de passe ne peuvent pas accéder aux comptes sans le second facteur d’authentification.

- Sécurité des transactions sensibles : le 2FA assure une protection supplémentaire pour les opérations sensibles, comme les transactions financières ou l’accès à des données confidentielles.

- Prévention des accès non autorisés : il devient extrêmement difficile pour un attaquant de satisfaire aux deux exigences nécessaires pour accéder aux comptes ou systèmes.

La protection contre les cyberattaques

Voici comment elle renforce la sécurité :

- Les attaques par force brute, qui tentent de deviner les mots de passe par essais répétés, deviennent inefficaces car même si le mot de passe est découvert, le second facteur reste indispensable.

- Les campagnes de phishing, visant à voler les identifiants de connexion, sont contrecarrées par la nécessité d’un second facteur, souvent un code généré en temps réel ou une donnée biométrique que les attaquants ne peuvent pas reproduire.

- En cas de fuite de données où des mots de passe sont exposés, l’authentification à double facteur assure que ces informations seules ne suffisent pas pour accéder aux comptes protégés.

- Avec l’augmentation du télétravail, les accès à distance aux systèmes d’entreprise sont des cibles privilégiées. Le 2FA garantit que seuls les utilisateurs authentiques peuvent se connecter, même depuis des environnements non sécurisés.

Comment fonctionne l’authentification à double facteur ?

Le processus de vérification garantit que chaque tentative de connexion est authentifiée de manière fiable et sécurisée.

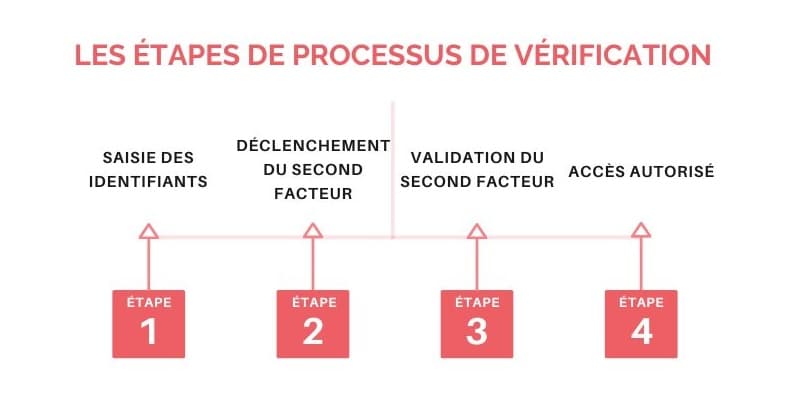

Les étapes du processus de vérification

- Saisie des identifiants : l’utilisateur entre son nom d’utilisateur et son mot de passe habituel.

- Déclenchement du second facteur : le système demande une seconde forme de vérification. Cela peut être un code à usage unique (OTP) envoyé par SMS, une notification push via une application d’authentification, ou l’utilisation d’une clé de sécurité physique.

- Validation du second facteur : lorsque le second facteur est fourni, le système vérifie sa validité. Si les deux facteurs sont corrects, l’accès est accordé.

- Accès autorisé : l’utilisateur est alors authentifié et peut accéder aux ressources ou systèmes sécurisés.

Les technologies couramment utilisées

Plusieurs technologies sont couramment employées pour implémenter l’authentification à double facteur, chacune offrant des niveaux variés de sécurité et de commodité.

- Code unique reçu par SMS ou email.

- Applications d’authentification.

- Clés de sécurité physiques.

- Notifications push sur le smartphone via une application d’authentification (Duo Mobile, Microsoft Authenticator…).

- Biométrie par empreinte digitale, reconnaissance faciale ou scan rétinien.

Les méthodes d’authentification à double facteur

Examinons quelques-unes des options les plus courantes.

L’utilisation de SMS ou de courriels

C’est l’une des méthodes les plus populaires. Par SMS, après avoir entré leurs identifiants, les utilisateurs reçoivent un code à usage unique sur leur téléphone portable. C’est une méthode simple et largement adoptée, mais elle peut être vulnérable à l’interception des SMS.

Par email, de manière similaire, un code est envoyé à l’adresse de l’utilisateur. Cette méthode est utile comme solution de secours, bien que les courriels puissent parfois être retardés ou interceptés.

Les applications d’authentification

Ces applications génèrent des codes temporaires à usage unique (TOTP) qui changent toutes les 30 secondes.

Après avoir configuré l’application avec le compte utilisateur, un QR code est généralement scanné pour synchroniser l’application avec le service. Lors de la connexion, l’utilisateur entre son mot de passe habituel, puis le code généré par l’application. Contrairement aux SMS, les codes générés par les applications d’authentification ne peuvent pas être interceptés via le réseau de télécommunication.

Google Authenticator, Authy, Microsoft Authenticator, et Duo Mobile sont parmi les applications les plus couramment utilisées. La plupart de ces applications sont disponibles gratuitement sur les plateformes iOS et Android.

Les clés de sécurité physiques

Ces dispositifs matériels, souvent sous forme de clés USB, offrent une sécurité élevée. Lors de la configuration, la clé de sécurité est enregistrée avec le compte utilisateur. Pour se connecter, l’utilisateur insère la clé dans un port USB ou la connecte via NFC. Une simple pression sur la clé génère une réponse cryptographique unique qui valide l’authenticité de l’utilisateur.

Les clés de sécurité sont résistantes aux attaques de phishing et de man-in-the-middle, car elles nécessitent une présence physique. Même si un attaquant connaît le mot de passe de l’utilisateur, il ne peut pas accéder au compte sans la clé physique. YubiKey et Google Titan sont parmi les clés de sécurité les plus populaires. Ces clés sont compatibles avec une multitude de services et plateformes.

Comment mettre en place l’authentification à double facteur ?

Suivre les bonnes étapes garantit une activation sans encombre et une protection optimale.

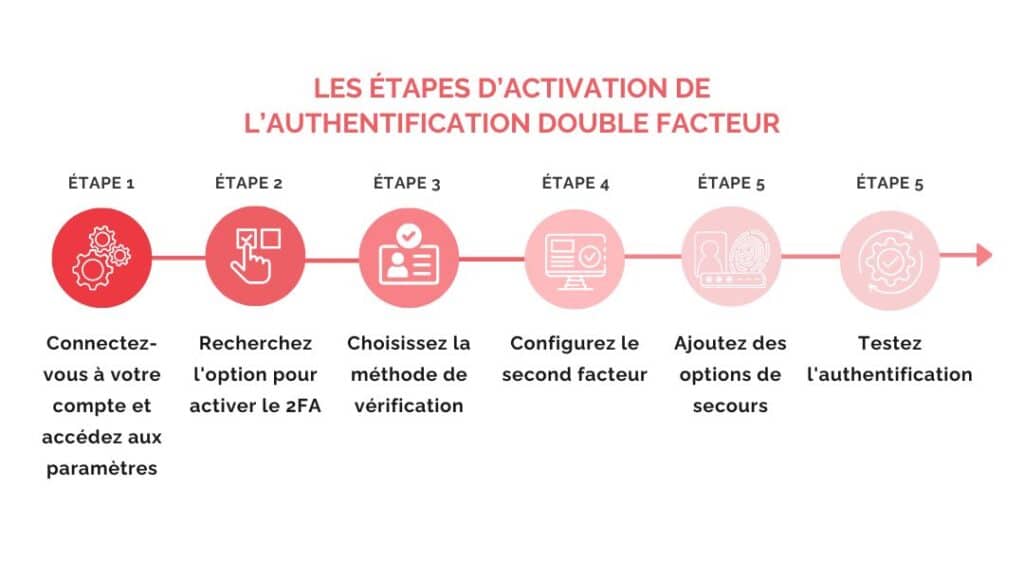

Les étapes d’activation sur vos comptes

- Connectez-vous à votre compte et accédez aux paramètres. La plupart des services offrent une option dédiée à l’authentification à double facteur.

- Recherchez l’option pour activer le 2FA. Cela peut se trouver sous des noms variés tels que “vérification en deux étapes” ou “authentification multi-facteurs”.

- Choisissez la méthode de vérification en sélectionnant le type de second facteur que vous souhaitez utiliser.

- Configurez le second facteur : Si vous utilisez une application d’authentification, scannez le code QR affiché pour synchroniser l’application avec votre compte. Pour les clés de sécurité, suivez les instructions pour les enregistrer.

- Ajoutez des options de secours comme des numéros de téléphone ou des adresses email alternatives pour récupérer l’accès en cas de perte du second facteur.

- Testez l’authentification pour vous assurer que tout fonctionne correctement. Essayez de vous déconnecter et de vous reconnecter en utilisant les deux facteurs.

Les meilleures pratiques pour une utilisation optimale

Préférez les applications d’authentification ou les clés de sécurité physiques aux codes par SMS, car elles offrent une meilleure protection contre les attaques. Sauvegardez vos codes de récupération, car ils vous permettront d’accéder à vos comptes en cas de perte de votre second facteur. Maintenez à jour vos informations de contact pour récupérer l’accès à vos comptes en cas de besoin. Par ailleurs, soyez vigilant avec les appareils de confiance : ne cochez pas l’option “se souvenir de cet appareil” sur des appareils partagés ou publics.

Si vous gérez une entreprise, sensibilisez à la cybersécurité vos employés sur l’importance et l’utilisation correcte de l’authentification à double facteur. Une bonne formation peut prévenir des erreurs courantes et renforcer la sécurité globale. Également, Il est important de connaître les bonnes pratiques de sécurité informatique supplémentaires à adopter pour assurer une sécurité optimale, consultez notre article sur les 7 conseils pour améliorer votre cybersécurité.

Les défis et limites de l’authentification à double facteur

Il est important de comprendre ces aspects pour mieux les anticiper et les gérer efficacement.

Les inconvénients potentiels

- Complexité d’utilisation : pour certains utilisateurs, la mise en place et l’utilisation du 2FA peuvent sembler complexes et contraignantes, ce qui peut entraîner des réticences à l’adopter.

- Dépendance aux dispositifs : la perte ou le dysfonctionnement du second facteur, tel qu’un téléphone mobile ou une clé de sécurité, peut rendre l’accès aux comptes difficile, voire impossible, sans codes de récupération.

- Coût additionnel dû à l’utilisation de clés de sécurité physiques ou d’applications d’authentification.

- Support utilisateur : la gestion des problèmes liés au 2FA, comme la réinitialisation des facteurs ou l’assistance pour les utilisateurs bloqués, peut augmenter la charge de travail du support technique.

Les solutions pour surmonter ces défis

Voici quelques approches pour surmonter ces défis :

- Simplifiez l’expérience utilisateur avec des tutoriels clairs et des guides pas-à-pas.

- Prévoyez des options de récupération, comme des codes de secours, des contacts de confiance, ou des questions de sécurité.

- Réduisez les coûts par utilisateur en investissant dans des solutions de 2FA à grande échelle et n’oubliez pas qu’il existe des applications d’authentification gratuites.

- Assurez un support utilisateur réactif et formé.

- Organisez des sessions de formation régulières pour les employés afin de les sensibiliser à l’importance du 2FA et aux bonnes pratiques d’utilisation.

Pour en apprendre davantage sur le sujet de la sécurité, consultez notre article sur le zero trust strategy, basé sur une méthode : “Ne jamais faire confiance, toujours vérifier”. Cette approche utilisée notamment de l’authentification multi-facteurs.

SmartYou vous accompagne pour renforcer la sécurité de vos systèmes

Chez SmartYou, nous nous engageons à vous fournir des solutions de sécurité avancées, adaptées à vos besoins spécifiques.

Notre équipe d’experts en sécurité informatique travaille en étroite collaboration avec vos équipes pour évaluer vos besoins et mettre en place des solutions d’authentification à double facteur sur mesure. Nous proposons une gamme variée de méthodes pour assurer une protection maximale.

Nous offrons des sessions de formation dédiées pour sensibiliser vos employés aux meilleures pratiques de sécurité et à l’utilisation efficace du 2FA. En outre, notre support technique est disponible pour répondre à toutes vos questions et résoudre les problèmes éventuels, garantissant une mise en œuvre sans heurts.

Chez SmartYou, nous restons à l’avant-garde des dernières tendances et technologies en matière de sécurité. Nous nous engageons à améliorer continuellement nos solutions pour vous offrir une protection toujours plus efficace contre les menaces évolutives.

Pour conclure, l’authentification à double facteur est une méthode essentielle pour renforcer la sécurité de vos systèmes contre les cyberattaques. En combinant plusieurs méthodes de vérification, telles que les applications d’authentification, les SMS, et les clés de sécurité physiques, vous pouvez protéger efficacement vos données sensibles. Pour une mise en œuvre réussie et surmonter les défis potentiels, suivez les meilleures pratiques et envisagez l’accompagnement de l’équipe sécurité de SmartYou. Pour en savoir plus sur nos solutions de sécurité, contactez-nous dès aujourd’hui.