L’ère du cloud computing offre d’innombrables avantages, mais elle expose également les entreprises à de nouvelles menaces en matière de sécurité. Garantir la protection des données sensibles est un défi constant. Comment sécuriser efficacement vos infrastructures cloud face à des cyberattaques de plus en plus sophistiquées ? Nous aborderons les principaux piliers de la sécurité cloud et présenterons les outils incontournables pour protéger vos ressources en ligne.

Qu’est-ce que la sécurité cloud ?

La sécurité cloud désigne l’ensemble des technologies, protocoles et meilleures pratiques conçus pour protéger les environnements cloud, les données et les applications qui y sont hébergées.

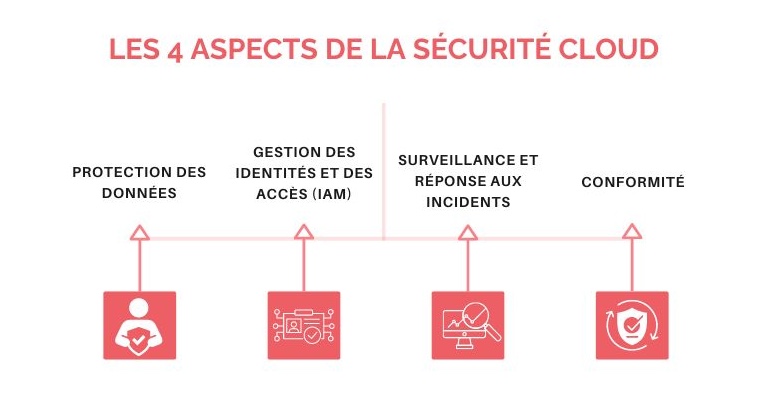

La sécurité cloud englobe plusieurs aspects, notamment :

- Protection des données pour assurer la confidentialité, l’intégrité et la disponibilité des données stockées et traitées dans le cloud.

- Gestion des identités et des accès (IAM) pour contrôler qui peut accéder à quoi et garantir que seuls les utilisateurs autorisés accèdent aux ressources sensibles.

- Surveillance et réponse aux incidents pour détecter, analyser et répondre aux menaces potentielles en temps réel.

- Conformité pour adhérer aux réglementations et normes industrielles spécifiques.

La sécurité cloud doit également prendre en compte des éléments spécifiques au cloud, tels que la nature partagée des ressources et les interfaces API publiques. Mais, savez-vous vraiment qu’est ce qu’est le cloud ? Consultez notre article dédié au Cloud. Pour en apprendre davantage sur cette thématique, nous vous conseillons également de consultez notre article sur les différents types de cloud privé, public, hybride.

Pourquoi est-il nécessaire de sécuriser son cloud ?

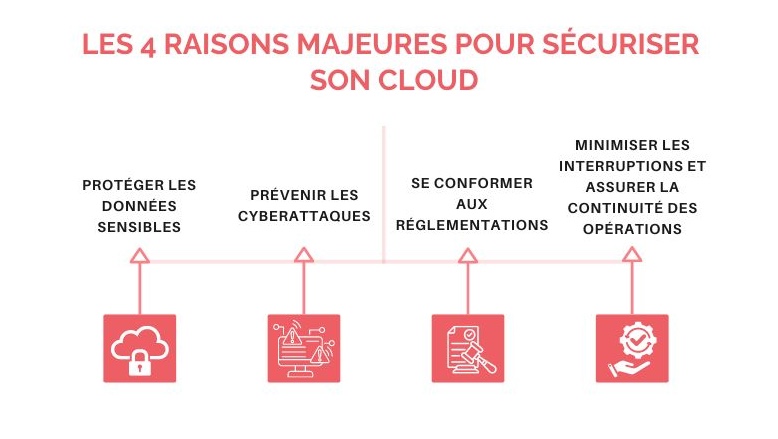

Sécuriser son cloud est essentiel pour plusieurs raisons majeures :

- Protéger les données sensibles : une faille de sécurité peut entraîner des pertes financières considérables et nuire à la réputation de l’entreprise.

- Prévenir les cyberattaques : le cloud est une cible privilégiée pour les cybercriminels en raison de la quantité de données qu’il héberge et les attaques peuvent paralyser une entreprise.

- Se conformer aux réglementations telles que le RGPD en Europe, la LPD en Suisse ou le CCPA aux États-Unis. La non-conformité peut entraîner des amendes lourdes et des sanctions juridiques.

- Minimiser les interruptions et assurer la continuité des opérations en cas d’incident, avec la mise en place de plans de reprise après sinistre et de sauvegardes régulières.

Les piliers d’une bonne sécurité cloud

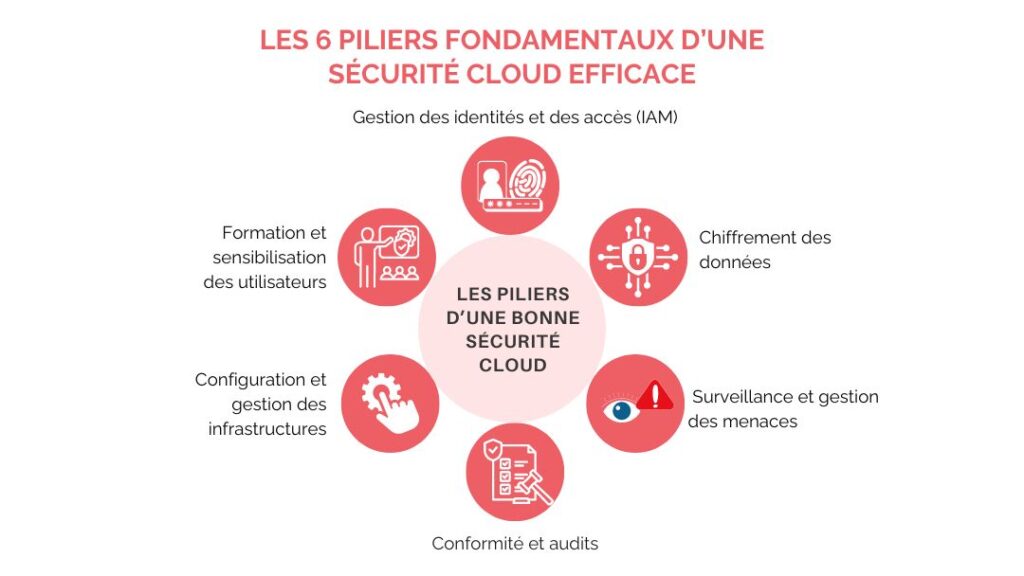

Une sécurité cloud efficace repose sur plusieurs piliers fondamentaux.

Pilier 1 : gestion des identités et des accès (IAM)

Elle permet de définir et d’appliquer des politiques de sécurité qui limitent l’accès aux utilisateurs autorisés et elle comprend la gestion des utilisateurs, la gestion des rôles et des permissions et l’authentification multifactorielle (MFA).

En outre, IAM facilite le suivi et l’audit des activités des utilisateurs, pour détecter et prévenir les comportements suspects.

Pilier 2 : chiffrement des données

Il consiste à transformer les données en une forme illisible pour les personnes non autorisées, en utilisant des algorithmes cryptographiques : même si des données sont interceptées ou volées, elles ne peuvent pas être exploitées.

Le chiffrement doit être appliqué à deux niveaux :

- En transit : les données sont chiffrées lorsqu’elles sont transférées entre l’utilisateur et le cloud, ou entre différents services cloud.

- Au repos : les données stockées dans le cloud sont chiffrées pour protéger leur confidentialité en cas de violation de la sécurité des serveurs de stockage.

L’utilisation de certificats SSL/TLS pour les connexions et de protocoles de chiffrement efficaces comme AES (Advanced Encryption Standard) est recommandée. Une bonne gestion des clés de chiffrement est également primordiale, y compris l’utilisation de solutions de gestion des clés (KMS) sécurisées pour stocker et gérer les clés de manière efficace.

Pilier 3 : surveillance et gestion des menaces

Des solutions de surveillance avancées utilisent l’intelligence artificielle et le machine learning pour analyser les comportements et détecter les anomalies.

La gestion des menaces inclut la mise en place de systèmes de détection d’intrusion (IDS) et de prévention (IPS), ainsi que l’utilisation de pare-feu et de logiciels antivirus. En outre, des pratiques comme les analyses de vulnérabilité régulières et les tests de pénétration aident à identifier et à corriger les faiblesses avant qu’elles ne soient exploitées.

Un autre aspect important est la mise en place d’un plan de réponse aux incidents, qui définit les procédures à suivre en cas de menace avérée. Cela inclut l’identification, l’isolement, la mitigation et la communication des incidents de sécurité.

Pilier 4 : conformité et audits

La conformité implique l’adhésion à des cadres juridiques ou à des normes spécifiques à certaines industries telles que HIPAA pour le secteur de la santé.

Les audits réguliers jouent un rôle clé dans la vérification de la conformité. Ils consistent à examiner systématiquement les politiques, les pratiques et les contrôles de sécurité en place.

Les principaux bénéfices des audits et de la conformité incluent :

- L’identification des lacunes et des vulnérabilités.

- Le renforcement de la confiance des clients et des partenaires.

- La réduction du risque de sanctions légales et financières.

Pilier 5 : configuration et gestion des infrastructures

Il est essentiel de suivre les meilleures pratiques de configuration et de gestion :

Automatisez les configurations avec des outils comme AWS CloudFormation, Terraform, ou Ansible pour automatiser et standardiser les configurations. Cela réduit les erreurs humaines et garantit la cohérence des paramètres de sécurité.

Implémentez des politiques de gestion de configurations pour surveiller et maintenir les configurations sécurisées. Des outils comme AWS Config ou Azure Policy peuvent aider à détecter les configurations non conformes.

Contrôlez les accès en limitant les privilèges administratifs et en utilisant le principe du moindre privilège pour réduire les risques.

Enfin, assurez-vous que toutes les composantes de l’infrastructure sont régulièrement mises à jour et patchées pour combler les failles de sécurité connues. Consultez notre article sur l’infrastructure cloud pour en apprendre davantage sur ses composantes.

Pilier 6 : formation et sensibilisation des utilisateurs

Même avec les meilleures technologies en place, les erreurs humaines peuvent toujours compromettre la sécurité des systèmes. Il est donc important de former les utilisateurs :

- En organisant des sessions de formation.

- En définissant et communiquant des politiques de sécurité précises.

- En simulant des cyberattaques.

- En fournissant des ressources facilement accessibles pour encourager l’apprentissage continu.

Liste des meilleurs outils de sécurité Cloud

Cloud Access Security Brokers (CASB)

Les Cloud Access Security Brokers servent de passerelle entre les utilisateurs et les fournisseurs de services cloud. Ils offrent des fonctionnalités de protection des données, de détection des menaces, de gestion des identités et de visibilité.

Parmi eux, BitGlass fournit une gestion en temps réel des applications et la détection des menaces pour les applications cloud gérées et non gérées. Cisco Cloudlock est une solution API qui aide à transférer et gérer en toute sécurité les utilisateurs, les données et les applications dans le cloud, tout en assurant la conformité aux réglementations.

Static Application Security Testing (SAST)

Ces outils analysent le code source et les exécutables binaires pour détecter les vulnérabilités de sécurité. Ils identifient les failles dès les premières phases du développement, avant même que le code ne soit déployé.

Par exemple, SpectralOps utilise l’intelligence artificielle pour découvrir les secrets, les vulnérabilités et les problèmes de configuration dans le code. Il s’intègre parfaitement dans le pipeline CI/CD, assurant une détection rapide sans ralentir le développement. Security Code Scan détecte des vulnérabilités comme l’injection SQL, les scripts intersites (XSS) et d’autres modèles de sécurité dans le code. Il propose une intégration CI/CD et un plugin pour Visual Studio.

Secure Access Service Edge (SASE)

Les solutions SASE combinent les fonctionnalités de sécurité du réseau avec les capacités de connectivité pour créer une architecture de sécurité unifiée. Elles permettent aux entreprises de sécuriser leurs ressources cloud sans nécessiter de matériel physique.

Entre autres, Cato Networks offre une solution basée sur le cloud, intégrant SD-WAN, sécurité réseau et support pour diverses applications cloud et dispositifs mobiles. Perimeter 81 propose une plateforme axée sur l’identité, facile à configurer et à utiliser, offrant une gestion unifiée du cloud et des contrôles de sécurité avancés.

Cloud Security Posture Management (CSPM)

Les outils de CSPM surveillent et gèrent la sécurité des infrastructures cloud. Ils automatisent la détection et la correction des mauvaises configurations.

L’outil Fugue offre une visibilité complète sur la posture de sécurité cloud, détectant en temps réel les menaces et les changements non conformes. Quant à XM Cyber, il se concentre sur la gestion de l’exposition aux attaques, simulant des attaques pour identifier les points faibles et fournir des plans de remédiation basés sur les priorités des actifs.

Cloud Workload Protection Platforms (CWPP)

Les CWPP protègent les charges de travail dans les environnements cloud, y compris les machines virtuelles, les conteneurs et les fonctions sans serveur.

Illumio Core se concentre sur la prévention des mouvements latéraux des données, permettant une segmentation et un contrôle détaillé des interactions entre les applications, quand Orca Security utilise une technologie de SideScanning pour détecter les vulnérabilités, les malwares et les configurations incorrectes sans nécessiter de troisième partie.

Cloud Infrastructure Entitlement Management (CIEM)

Les outils de CIEM gèrent les identités et les accès dans les environnements cloud, assurant que les privilèges d’accès sont correctement attribués et maintenus.

Le fameux C3M Access Control gère et applique les privilèges d’accès dans toute l’infrastructure cloud, réduisant les risques d’accès excessif et les menaces internes. CloudKnox offre une surveillance en temps réel des activités anormales et une gestion des politiques d’accès au moindre privilège, avec des capacités de réponse rapide aux menaces.

Voici un tableau récapitulatif de chaque outil de sécurité cloud présenté :

| Outil | Caractéristiques majeures | Avantages | Inconvénients |

| Bitglass | CASB, gestion en temps réel, détection des menaces | Protection contre les menaces Zero-Day, gestion des applications | Coût potentiellement élevé |

| Cisco Cloudlock | CASB, solution API, gestion des utilisateurs, données et applications | Conformité aux réglementations, surveillance en temps réel | Complexité d’intégration |

| SpectralOps | SAST, détection des secrets et vulnérabilités, intégration CI/CD | Détection rapide, réduction des faux positifs | Peut nécessiter des ajustements manuels |

| Security Code Scan | SAST, détection des vulnérabilités, plugin Visual Studio | Open source, large couverture des vulnérabilités | Moins de support commercial |

| Cato Networks | SASE, SD-WAN, sécurité réseau, support mobile | Gestion centralisée, scalable | Dépendance au fournisseur |

| Perimeter 81 | SASE, plateforme axée sur l’identité, sécurité cloud et réseau | Facile à configurer, avancé | Moins adapté aux grandes entreprises |

| Fugue | CSPM, détection en temps réel, conformité | Visibilité complète, API pour l’implémentation | Courbe d’apprentissage |

| XM Cyber | CSPM, gestion de l’exposition aux attaques, simulations | Plans de remédiation basés sur les priorités | Coût potentiellement élevé |

| Illumio Core | CWPP, segmentation des données, contrôle des interactions | Prévention des mouvements latéraux, segmentation détaillée | Coût potentiellement élevé |

| Orca Security | CWPP, détection des vulnérabilités, SideScanning | Large couverture des risques, SaaS | Dépendance à la connexion internet |

| C3M Access Control | CIEM, gestion des privilèges, réduction des risques internes | Visibilité complète des accès, remédiation des accès inutilisés | Peut nécessiter un ajustement initial |

| CloudKnox | CIEM, surveillance en temps réel, gestion des politiques d’accès | Réponse rapide aux menaces, gestion des politiques d’accès minimal | Complexité d’intégration |

En conclusion, sécuriser votre environnement cloud est essentiel pour protéger vos données, prévenir les cyberattaques et assurer la conformité réglementaire. Utiliser des outils de sécurité cloud adaptés et faire appel à des experts peut considérablement renforcer votre posture de sécurité.

Pour en savoir plus sur comment protéger votre infrastructure cloud, découvrez les solutions proposées par le département ModernWorkplace de SmartYou, spécialisées en sécurité cloud et en optimisation des environnements numériques.

FAQ

Pourquoi faire appel à un expert de la sécurité cloud ?

Les experts apportent une connaissance approfondie des menaces actuelles et des meilleures pratiques de sécurité. Ils peuvent évaluer les vulnérabilités spécifiques de votre infrastructure cloud et mettre en place des solutions adaptées.

En outre, les experts peuvent aider à assurer la conformité avec les réglementations et les normes industrielles. Ils offrent également des stratégies de réponse aux incidents et de reprise après sinistre, garantissant la continuité des opérations en cas d’attaque.

Combien coûte une sécurisation cloud ?

Le coût de la sécurisation cloud varie en fonction de plusieurs facteurs, notamment la taille de l’entreprise, la complexité de l’infrastructure cloud et le niveau de sécurité requis. En moyenne, les PME peuvent s’attendre à dépenser entre 5 000 et 20 000 CHF par an pour des services de sécurité cloud de base. Pour les grandes entreprises ou celles nécessitant des solutions avancées, les coûts peuvent facilement dépasser les 100 000 CHF par an. Ces coûts incluent les outils de sécurité, les audits réguliers, la formation du personnel et les services d’experts en sécurité cloud.