Dans un monde où les cyberattaques deviennent de plus en plus sophistiquées, comment pouvez-vous garantir la sécurité de vos systèmes tout en restant conforme aux réglementations strictes ? Les professionnels de l’IT, comme vous, font face à ce dilemme quotidiennement.

La Gouvernance, Risques et Conformité (GRC) en cybersécurité est une approche essentielle pour appréhender cet environnement complexe. Dans cet article, nous explorerons comment la GRC peut aider votre entreprise à renforcer sa posture de sécurité, tout en assurant la conformité et la gestion efficace des risques. Découvrez les étapes clés pour mettre en place une GRC efficace et protéger vos actifs numériques.

Qu’est-ce que la GRC en cybersécurité ?

La Gouvernance, Risques et Conformité (GRC) en cybersécurité est une approche holistique qui vise à gérer les politiques de sécurité, les risques informatiques et la conformité aux réglementations. Elle repose sur trois piliers principaux :

- La gouvernance : soit la structure organisationnelle et les processus décisionnels qui encadrent la gestion de la cybersécurité. Il s’agit de définir des stratégies claires, des politiques et des procédures pour garantir que les activités de sécurité sont alignées avec les objectifs de l’entreprise.

- La gestion des risques implique l’identification, l’évaluation et la priorisation des menaces potentielles pour les actifs numériques de l’entreprise.

- La conformité se concentre sur le respect des lois, des réglementations et des normes de l’industrie en matière de cybersécurité. Cela inclut des exigences telles que le RGPD en Europe, la nLPD ou le HIPAA pour les données de santé.

En somme, la GRC en cybersécurité permet aux entreprises de gérer efficacement les risques et de se conformer aux exigences réglementaires, tout en protégeant leurs actifs et leur réputation.

Quel est le rôle de la GRC en cybersécurité ?

Le rôle de la GRC en cybersécurité est de fournir un cadre qui permet de

- gérer les menaces.

- assurer la conformité réglementaire.

- soutenir les objectifs stratégiques de l’entreprise. Voici comment elle se manifeste :

| Rôle de la GRC en cybersécurité | Description |

| Protection des actifs | Aide à identifier et à protéger les actifs critiques de l’entreprise contre les cybermenaces. Assure la défense proactive des informations sensibles et des systèmes vitaux. |

| Réduction des risques | Permet d‘évaluer les vulnérabilités, de quantifier les impacts potentiels des incidents et de mettre en œuvre des mesures pour atténuer ces risques. Réduit la probabilité et l’impact des cyberattaques. |

| Conformité réglementaire | Veille à ce que l’entreprise respecte les lois et normes en vigueur. Aide à éviter les sanctions financières et les dommages à la réputation liés à la non-conformité. |

| Amélioration de la gouvernance | Définit des rôles clairs, des responsabilités et des processus décisionnels. Facilite l’alignement des initiatives de sécurité sur les objectifs d’affaires. |

| Réponse aux incidents | Intègre des plans de réponse aux incidents et des procédures de récupération. Minimise les interruptions opérationnelles et permet de restaurer rapidement les services. |

Comment fonctionne-t-elle ?

La GRC en cybersécurité fonctionne à travers un cadre structuré qui intègre des processus, des outils et des pratiques.

Outils

Les logiciels de gestion des risques sont utilisés pour évaluer et quantifier les risques, mais aussi à prioriser les efforts et à suivre les progrès dans la gestion des risques. Quant aux outils de monitoring et de reporting, ils permettent de collecter et d’analyser les données en temps réel, détectant ainsi les anomalies et les incidents de sécurité. Enfin, les solutions d’audit et de conformité garantissent que les politiques et pratiques de l’entreprise sont conformes aux réglementations en vigueur.

Processus

Il s’agit d’abord de l’évaluation et de la gestion des risques, qui inclut la planification et la mise en œuvre de contrôles de sécurité adaptés. Ensuite, la création de politiques de sécurité claires et de procédures opérationnelles standardisées définissent les règles et les attentes en matière de cybersécurité. Pour terminer, la gestion des incidents comprend la détection, la réponse, la communication et la récupération en cas d’incident de sécurité.

Pratiques

Nous entendons par là :

- La surveillance constante des systèmes et des réseaux pour détecter les anomalies et les menaces potentielles, pour une réaction rapide aux incidents de sécurité.

- La formation pour sensibiliser vos collaborateurs aux meilleures pratiques en matière de cybersécurité et réduire les risques liés aux erreurs humaines. Pour en apprendre davantage sur l’intérêt de la formation des collaborateurs, consultez notre article sur la sensibilisation à la cybersécurité.

- Des audits internes et externes pour évaluer l’efficacité des mesures de sécurité et la conformité aux normes et maintenir une posture de sécurité dynamique. Pour en savoir plus sur les audit, découvrez notre article sur les audits de sécurité informatique.

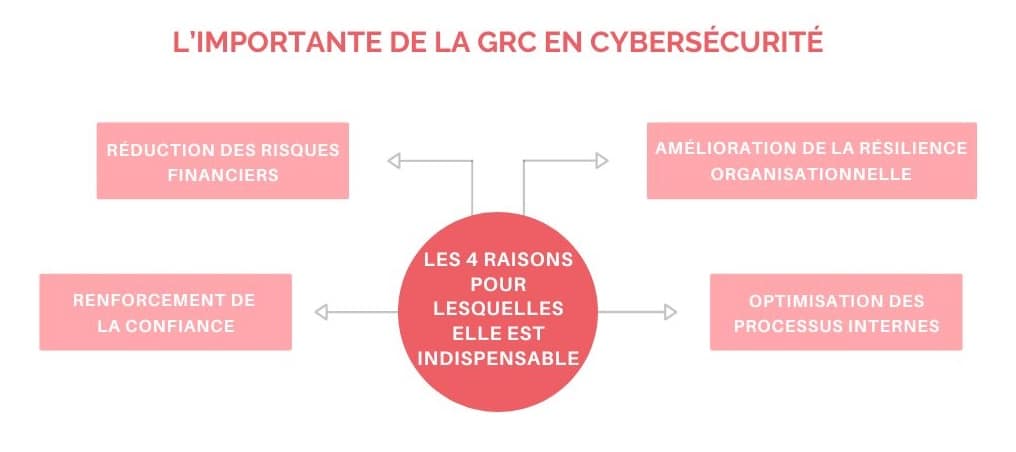

Pourquoi la GRC est-elle importante en cybersécurité ?

Bien au-delà de la simple protection des systèmes informatiques, voici les quatre raisons pour lesquelles elle est indispensable.

Réduction des risques financiers

Les cyberattaques peuvent coûter cher, tant en termes de remédiation que de pertes d’exploitation. En identifiant et en atténuant les risques de manière proactive, la GRC aide à minimiser les impacts financiers des incidents de sécurité.

Amélioration de la résilience organisationnelle

En préparant l’entreprise à répondre efficacement aux incidents de sécurité, la GRC renforce sa résilience. Des plans de continuité des activités et de reprise après sinistre sont intégrés dans la stratégie GRC, garantissant que l’entreprise peut rapidement se remettre d’une cyberattaque.

Renforcement de la confiance

Clients, partenaires et investisseurs accordent une grande importance à la sécurité des informations. Une solide stratégie GRC démontre l’engagement de l’entreprise envers la sécurité, renforçant ainsi la confiance.

Optimisation des processus internes

La GRC encourage une approche structurée et méthodique de la gestion des risques et de la conformité. Cela conduit à des processus internes plus efficaces et transparents, facilitant une meilleure prise de décision et une gestion proactive des menaces.

Pourquoi mettre en place la GRC dans une entreprise ?

Vous l’aurez compris, la GRC contribuant directement à sa sécurité, sa conformité et sa performance globale d’une entreprise.

- Réduire la probabilité d’incidents et limiter leur impact potentiel en identifiant et en gérant les risques de cybersécurité de manière proactive.

- Aider les entreprises à rester conformes aux lois et aux normes de l’industrie pour éviter les amendes, les sanctions et les pertes de réputation.

- Améliorer l’efficacité opérationnelle grâce à une approche structurée de la gestion des risques et de la conformité. Une meilleure organisation et une transparence accrue facilitent la prise de décision et permettent une réponse plus rapide aux incidents.

- Aligner la cybersécurité avec les objectifs d’affaires pour s’assurer que les ressources sont utilisées efficacement et que les efforts de sécurité soutiennent directement la mission de l’entreprise.

- Promouvoir une véritable culture de sécurité. La sensibilisation des employés réduit les risques liés aux erreurs humaines et renforce la vigilance collective.

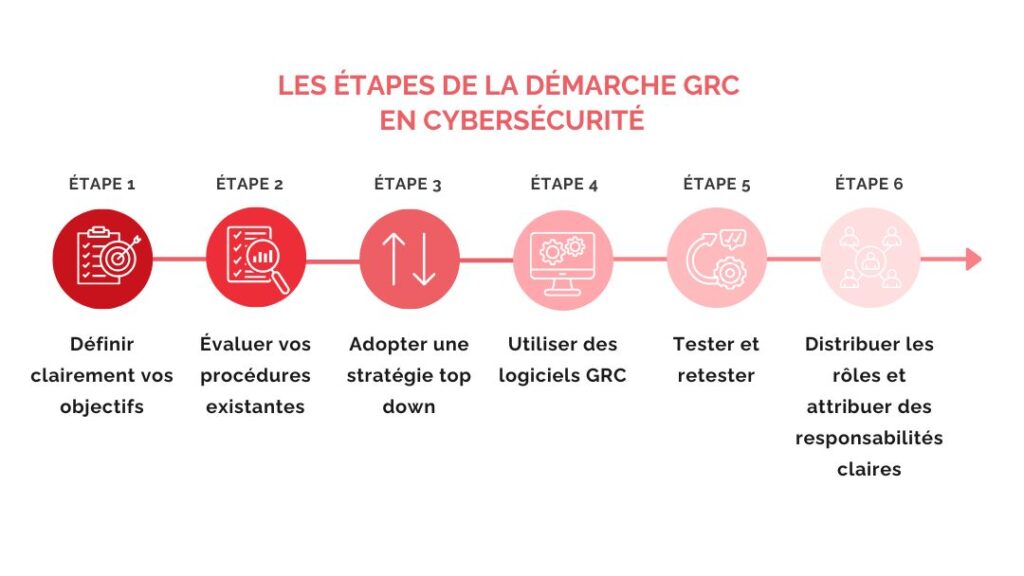

Quelles sont les principales étapes de la démarche GRC en cybersécurité ?

La mise en place d’une démarche GRC en cybersécurité nécessite de suivre des étapes structurées pour garantir son efficacité.

Étape 1 : définir clairement vos objectifs

Ces objectifs doivent être spécifiques, mesurables, atteignables, pertinents et temporels (SMART).

Pour cela, commencez par analyser les besoins de votre entreprise et les exigences réglementaires auxquelles vous devez vous conformer. Déterminez les actifs critiques à protéger, les principaux risques à gérer, et les standards de sécurité à respecter. Une fois ces éléments identifiés, formulez des objectifs précis qui guideront toutes les actions de votre démarche GRC.

Par exemple, vos objectifs pourraient inclure la réduction des incidents de sécurité, l’amélioration de la conformité avec les réglementations en vigueur, ou encore l’augmentation de la sensibilisation des employés à la cybersécurité.

Étape 2 : évaluer vos procédures existantes

Cette évaluation permet d’identifier les forces et les faiblesses de vos pratiques actuelles et de déterminer les domaines nécessitant des améliorations.

Commencez par réaliser un audit complet de vos processus de gouvernance, de gestion des risques et de conformité :

- Examinez vos politiques de sécurité, vos contrôles internes, vos mécanismes de surveillance, et vos protocoles de réponse aux incidents.

- Utilisez des cadres de référence reconnus ( NIST Cybersecurity Framework, ISO/IEC 27001…).

- Identifiez les écarts entre vos pratiques actuelles et les meilleures pratiques recommandées.

- Notez les procédures qui ne sont plus efficaces.

Étape 3 : adopter une stratégie top down

Cela signifie que l’impulsion et le soutien doivent venir de direction de l’entreprise pour garantir une intégration complète et cohérente à tous les niveaux.

Commencez par obtenir l’engagement des cadres supérieurs, notamment le CEO, le CTO et d’autres membres clés de la direction. La direction doit également communiquer clairement l’importance de la GRC à l’ensemble du personnel, soulignant son rôle dans la protection des actifs de l’entreprise et la conformité réglementaire.

Une stratégie top down

- assure que les initiatives de sécurité sont alignées avec les objectifs commerciaux.

- permet que chaque employé comprenne son rôle dans la gestion des risques et la conformité.

Étape 4 : utiliser des logiciels GRC

Les logiciels GRC offrent plusieurs fonctionnalités essentielles, telles que la gestion des incidents, la surveillance continue, la gestion des audits et des conformités, ainsi que la génération de rapports détaillés. Ils facilitent l’identification des risques en temps réel, la mise en place de contrôles appropriés et le suivi des actions correctives. De plus, ces outils peuvent intégrer les réglementations spécifiques à votre secteur, garantissant ainsi que votre entreprise reste conforme aux normes en vigueur.

En centralisant toutes les données de gestion des risques et de conformité, les logiciels GRC permettent une meilleure visibilité et un contrôle accru. Ils favorisent également la collaboration entre les différentes équipes de l’organisation, en fournissant une plateforme commune pour partager des informations et des ressources.

Étape 5 : tester et retester

Les tests réguliers sont une composante essentielle de la démarche GRC en cybersécurité, il en existe plusieurs types :

- Les tests de pénétration simulent des attaques réelles pour identifier les failles de sécurité dans vos systèmes et applications. Ils permettent de détecter les points faibles avant que les cybercriminels ne puissent les exploiter.

- Les audits de sécurité évaluent la conformité de vos pratiques de cybersécurité par rapport aux normes et régulations en vigueur et fournissent des recommandations d’amélioration.

- Les exercices de réponse aux incidents affinent vos procédures de réponse aux incidents.

- Les scans de vulnérabilités automatisés analysent vos systèmes et suggèrent des correctifs.

Étape 6 : distribuer les rôles et attribuer des responsabilités claires

Commencez par définir les rôles clés, tels que le responsable de la sécurité de l’information (CISO), les gestionnaires de risques, les auditeurs de conformité et les administrateurs de sécurité. Chaque rôle doit avoir des responsabilités bien définies, couvrant des aspects spécifiques de la GRC comme la gestion des risques, la surveillance des menaces, et la réponse aux incidents.

Il est également important de désigner des personnes relais dans chaque service, formés et informés des meilleures pratiques et des procédures à suivre.

Cette clarté renforce la collaboration et la responsabilité collective.

SmartYou vous accompagne dans la mise en place de la GRC dans votre entreprise

Chez SmartYou, nous comprenons les défis complexes auxquels les entreprises sont confrontées en matière de cybersécurité. C’est pourquoi nous offrons un accompagnement complet pour la mise en place de la GRC au sein de votre organisation.

Notre approche commence par une évaluation approfondie de votre environnement actuel de cybersécurité. Nous identifions les lacunes et les opportunités d’amélioration, en nous appuyant sur des cadres de référence reconnus et les meilleures pratiques de l’industrie. Ensuite, nous travaillons avec vous pour définir des objectifs clairs et spécifiques, alignés avec vos besoins commerciaux et réglementaires.

Nous vous aidons à développer et à mettre en œuvre des politiques de sécurité efficaces, ainsi que des procédures de gestion des risques et de conformité. Grâce à notre expertise, nous intégrons des solutions logicielles GRC efficaces qui automatisent et centralisent vos processus de cybersécurité, facilitant ainsi la surveillance continue et la gestion des incidents.

Notre équipe de professionnels expérimentés offre également des formations et des programmes de sensibilisation pour garantir que tous les employés comprennent leur rôle dans la sécurité de l’information. Nous veillons à ce que votre organisation soit prête à réagir rapidement et efficacement en cas d’incident.

Avec SmartYou, vous bénéficiez d’un partenaire de confiance pour renforcer votre posture de sécurité et assurer une conformité continue.

Pour conclure, la GRC en cybersécurité est essentielle pour protéger les actifs numériques, gérer les risques et assurer la conformité réglementaire. En définissant des objectifs clairs, en évaluant vos procédures, en adoptant une stratégie top down, et en utilisant des logiciels GRC, vous pouvez renforcer votre posture de sécurité. Notre équipe Modern Workplace est là pour vous accompagner à chaque étape. Pour en savoir plus sur la mise en place efficace de la GRC, explorez nos ressources et contactez-nous.