L’environnement numérique actuel évolue rapidement, et avec lui, les menaces cybernétiques deviennent de plus en plus sophistiquées. Comment pouvez-vous, en tant que professionnel IT, garantir la sécurité de vos données sensibles et de vos systèmes critiques contre ces attaques incessantes ? Vous vous demandez peut-être quels sont les meilleurs moyens de protéger votre infrastructure IT tout en restant conforme aux réglementations en vigueur. Nous allons explorer en détail l’élaboration d’un plan de sécurité informatique solide et les meilleures pratiques pour sécuriser vos actifs numériques.

Qu’est-ce qu’un plan de sécurité informatique ?

Définition et importance du plan de sécurité informatique

Un plan de sécurité informatique est un document stratégique qui décrit les mesures, les politiques et les procédures mises en place pour protéger les systèmes informatiques et les données d’une organisation contre les cybermenaces. L’importance de ce plan réside dans sa capacité à minimiser les risques de violation de données, à assurer la continuité des opérations et à garantir la conformité aux diverses réglementations en matière de protection des informations.

Les objectifs principaux d’un plan de sécurité

Les objectifs principaux d’un plan de sécurité informatique sont multiples :

- Prévenir les cyberattaques en identifiant et en corrigeant les vulnérabilités des systèmes. assurer la confidentialité, l’intégrité et la disponibilité des données, en veillant à ce que seules les personnes autorisées puissent y accéder et les modifier.

- Se conformer aux réglementations et aux standards de l’industrie, ce qui permet d’éviter des sanctions légales et des pertes financières.

- Inclure des stratégies de réponse et de récupération en cas d’incident, afin de minimiser l’impact des attaques et de garantir une reprise rapide des opérations.

Pourquoi mettre en place un plan de sécurité informatique ?

La protection contre les cybermenaces

Un plan de sécurité informatique est essentiel pour protéger votre organisation contre ces menaces, qu’il s’agisse de malwares, de ransomwares, de phishing ou d’attaques par déni de service (DDoS). Un plan de sécurité bien conçu inclut également des protocoles pour détecter rapidement les activités suspectes et y répondre de manière efficace.

La conformité aux réglementations

Les entreprises doivent se conformer à des lois et des standards stricts, tels que la LPD en Suisse. Un manquement à ces exigences peut entraîner des sanctions sévères, des amendes et une perte de confiance de la part des clients et partenaires. Un plan de sécurité informatique bien établi permet de s’assurer que toutes les pratiques et procédures de l’entreprise respectent les normes légales et renforce la réputation de l’entreprise en démontrant un engagement fort envers la protection des données de ses clients.

La Loi fédérale sur la Protection des Données (LPD)

La LPD en Suisse vise à protéger la personnalité et les droits fondamentaux des personnes dont les données sont traitées. Entrée en vigueur en 1993 et révisée récemment, elle impose aux entreprises et organisations de garantir la confidentialité, l’intégrité et la disponibilité des données personnelles. La LPD prévoit des obligations strictes en matière de consentement, de sécurité des données et de transparence. Les entreprises doivent également désigner un responsable de la protection des données et signaler toute violation de données aux autorités compétentes. Cette législation aligne la Suisse avec les standards internationaux en matière de protection des données, notamment le Règlement général sur la protection des données (RGPD) de l’Union européenne.

Le Règlement Général sur la Protection des Données (RGPD)

Le RGPD est une législation de l’Union européenne entrée en vigueur le 25 mai 2018, visant à renforcer et harmoniser la protection des données personnelles des individus au sein de l’UE. Il impose des obligations strictes aux entreprises concernant la collecte, le traitement et le stockage des données personnelles, tout en renforçant les droits des personnes, tels que le droit d’accès, de rectification, et d’effacement de leurs données. Le RGPD prévoit également des sanctions sévères en cas de non-conformité. Cette réglementation vise à protéger la vie privée des citoyens tout en offrant un cadre juridique clair pour les entreprises opérant dans l’UE.

Réservez un diagnostic Modern Workplace gratuit

Vos outils IT sont-ils vraiment adaptés à vos besoins ? Bénéficiez d’un diagnostic gratuit de 30 minutes pour évaluer votre infrastructure actuelle et détecter des opportunités d’amélioration.

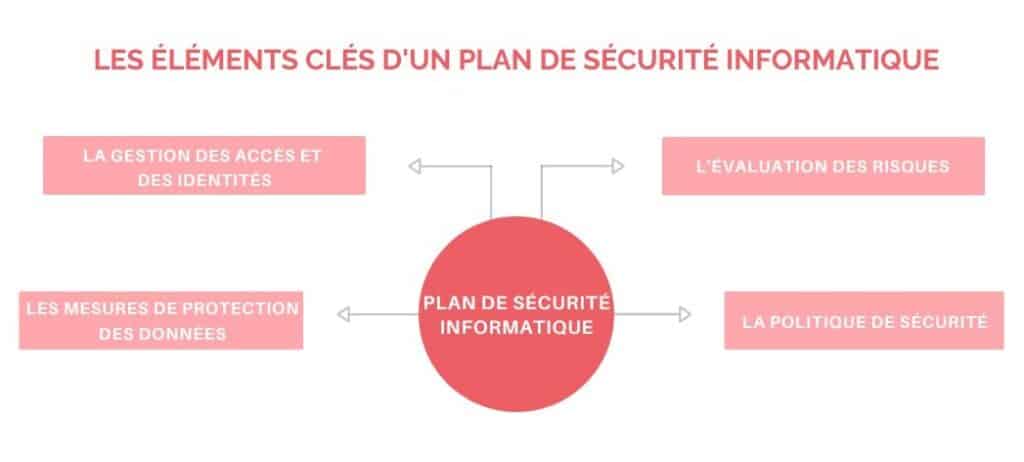

Les éléments clés d’un plan de sécurité informatique

L’évaluation des risques

Elle consiste à identifier, analyser et évaluer les menaces potentielles auxquelles votre infrastructure informatique pourrait être exposée. Ce processus inclut la cartographie des actifs informatiques, la compréhension des vulnérabilités et la probabilité de leur exploitation. En effectuant une évaluation des risques approfondie, vous pouvez prioriser les ressources et les mesures de sécurité en fonction des menaces les plus significatives.

La politique de sécurité

Ce document stratégique couvre un large éventail de domaines, allant de l’utilisation acceptable des ressources informatiques à la gestion des incidents de sécurité. La politique de sécurité doit être claire, concise et accessible à tous les employés. Elle doit également être régulièrement mise à jour pour refléter les évolutions technologiques et les nouvelles menaces.

Les mesures de protection des données

Ces actions spécifiques sont mises en place pour assurer la confidentialité, l’intégrité et la disponibilité des informations sensibles. Cela inclut l’utilisation de technologies telles que le chiffrement des données, les pare-feux, les systèmes de détection et de prévention des intrusions, ainsi que les logiciels antivirus et anti-malware. Il est également essentiel de mettre en œuvre des procédures de sauvegarde régulières pour garantir la récupération des données en cas de perte ou de corruption.

La gestion des accès et des identités

La gestion des accès et des identités (IAM) implique le contrôle strict de qui a accès à quoi au sein de l’organisation. Cela inclut l’authentification et l’autorisation des utilisateurs, ainsi que la gestion des rôles et des permissions. Des outils tels que l’authentification à doubleur facteur (MFA) et les systèmes de gestion des identités peuvent renforcer la sécurité en s’assurant que seules les personnes autorisées peuvent accéder à des informations sensibles. La gestion des accès et des identités permet également de suivre et d’auditer les activités des utilisateurs.

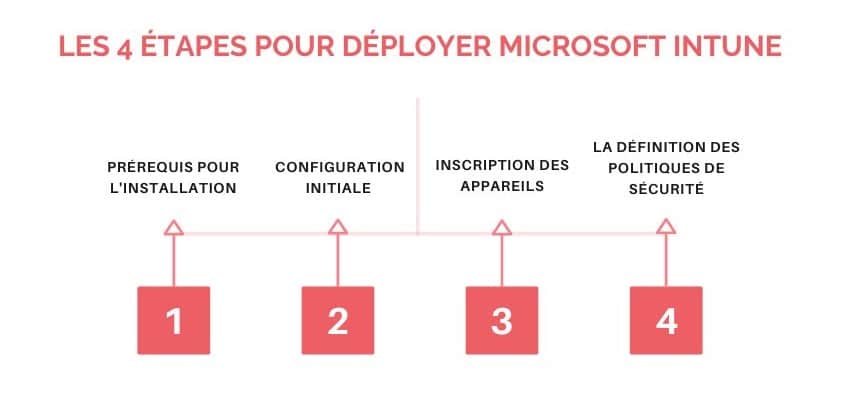

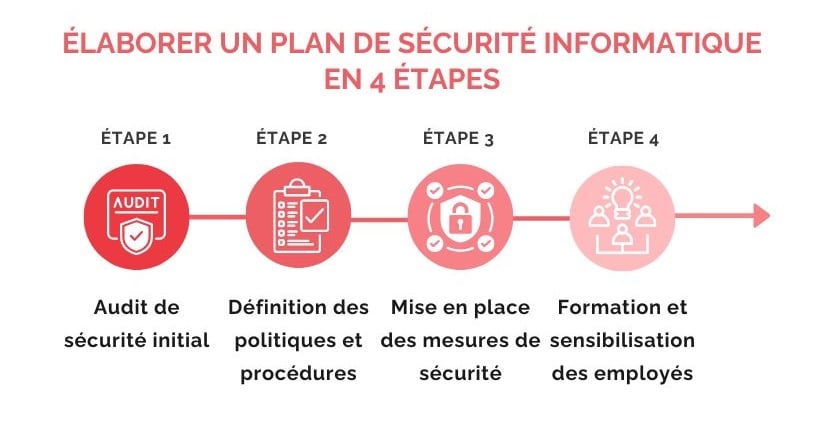

Les 4 étapes pour élaborer un plan de sécurité informatique

Étape 1 : audit de sécurité initial

Il consiste à examiner en profondeur l’infrastructure informatique existante pour identifier les vulnérabilités, les menaces potentielles et les faiblesses des systèmes. Cet audit de parc informatique inclut l’évaluation :

- des réseaux.

- des applications.

- des bases de données.

- des pratiques de sécurité en place. .

💡 Bon à savoir : En identifiant les points faibles et les zones à risque, l’audit permet de prioriser les actions à entreprendre

Étape 2 : définition des politiques et procédures

Il s’agit de créer des directives claires qui définissent les comportements acceptables, les responsabilités et les mesures à suivre en cas d’incident. Ces politiques couvrent divers aspects tels que la gestion des mots de passe, l’utilisation des ressources informatiques, la classification des données et les protocoles de réponse aux incidents.

Étape 3 : mise en place des mesures de sécurité

Cette étape implique l’implémentation de technologies et de pratiques spécifiques pour protéger l’infrastructure IT. Parmi ces mesures, on trouve l’installation de pare-feux, de systèmes de détection et de prévention des intrusions (IDS/IPS), ainsi que des logiciels antivirus et anti-malware. Il est également nécessaire de chiffrer les données sensibles, de configurer des sauvegardes régulières et de mettre en œuvre l’authentification à plusieurs facteurs (MFA) pour renforcer la sécurité des accès. La segmentation du réseau et la mise à jour régulière des systèmes et des logiciels font également partie des mesures essentielles.

Étape 4 : formation et sensibilisation des employés

Les menaces cybernétiques peuvent souvent exploiter des failles humaines, comme le phishing ou les erreurs de manipulation de données sensibles. Il est donc essentiel de sensibiliser les employés sur les bonnes pratiques de sécurité, les dangers potentiels et les procédures à suivre en cas d’incident. Des sessions de formation régulières, des ateliers et des simulations d’attaques permettent de maintenir un haut niveau de vigilance parmi le personnel.

Les outils et les technologies pour renforcer votre sécurité informatique

Les logiciels de protection antivirus et anti-malware

Ces programmes détectent, bloquent et éliminent les logiciels malveillants qui peuvent infecter vos systèmes, tels que les virus, les trojans, les ransomwares et les spywares. En surveillant en temps réel les activités suspectes et en analysant les fichiers pour détecter des signatures malveillantes, ces logiciels fournissent une couche de sécurité proactive.

Les pare-feux et systèmes de détection d’intrusion

Les pare-feux agissent comme une barrière entre votre réseau interne et les réseaux externes, filtrant le trafic entrant et sortant selon des règles de sécurité prédéfinies. Ils empêchent les accès non autorisés tout en permettant les communications légitimes. Les systèmes de détection d’intrusion (IDS), quant à eux, surveillent le réseau pour détecter des activités suspectes ou anormales, alertant les administrateurs en cas de tentative d’intrusion.

Les solutions de sauvegarde et de récupération des données

Ces solutions impliquent la copie régulière des données et leur stockage sur des supports sécurisés, tels que des serveurs distants, des disques durs externes ou des services de cloud. La sauvegarde des données permet de restaurer rapidement les informations en cas de perte due à une défaillance matérielle, une attaque cybernétique ou une erreur humaine. Les stratégies de récupération des données définissent les procédures à suivre pour restaurer les systèmes et les données dans un état fonctionnel après un incident.

Comment maintenir et améliorer votre plan de sécurité informatique ?

Les audits réguliers et les mises à jour

Les audits permettent d’évaluer l’efficacité des mesures de sécurité en place, de détecter les failles potentielles et de vérifier la conformité aux réglementations. Ils doivent être réalisés périodiquement. En parallèle, il faut maintenir à jour tous les logiciels, y compris les systèmes d’exploitation, les applications et les outils de sécurité pour garantir que votre infrastructure reste résiliente face aux cyberattaques.

La réponse aux incidents et la gestion des crises

Une réponse rapide et efficace aux incidents de sécurité peut réduire considérablement l’impact d’une violation. Cela implique d’avoir une équipe dédiée et formée, prête à intervenir en cas de cyberattaque. Les procédures de réponse aux incidents doivent être clairement définies, incluant l’identification, le contrôle, l’éradication et la récupération des incidents. La gestion des crises, quant à elle, englobe la coordination de la communication interne et externe, la restauration des opérations et l’analyse post-incident pour éviter la récurrence.

L’amélioration continue des pratiques de sécurité

Cela implique de revoir régulièrement les politiques et procédures de sécurité, d’évaluer les nouvelles technologies et d’adapter les stratégies en fonction des retours d’expérience et des incidents passés. Les formations continues et la sensibilisation des employés jouent également un rôle phare dans cette démarche. Par ailleurs, l’analyse des tendances de la cybercriminalité et la participation à des forums et conférences sur la sécurité permettent de rester informé des dernières menaces et des meilleures pratiques.

Réservez un diagnostic Modern Workplace gratuit

Vos outils IT sont-ils vraiment adaptés à vos besoins ? Bénéficiez d’un diagnostic gratuit de 30 minutes pour évaluer votre infrastructure actuelle et détecter des opportunités d’amélioration.

Exemple de plan de sécurité informatique en PDF

Pour mieux comprendre comment structurer un plan de sécurité informatique efficace, nous vous proposons un exemple concret disponible en format PDF. Cet exemple illustre les éléments clés et les étapes nécessaires à la mise en place d’un plan de sécurité performant.

Vous y trouverez des sections détaillées sur l’évaluation des risques, la définition des politiques et procédures, ainsi que les mesures de protection et de gestion des accès.

Ce plan inclut également des protocoles de réponse aux incidents et de gestion des crises, mettant en évidence les meilleures pratiques pour réagir rapidement et efficacement en cas de cyberattaque. De plus, il propose des stratégies pour la formation et la sensibilisation des employés, ainsi que des recommandations pour l’amélioration continue des pratiques de sécurité.

N’hésitez pas à utiliser ce modèle comme base pour développer un plan personnalisé répondant aux besoins spécifiques de votre entreprise, tout en vous assurant de rester conforme aux réglementations en vigueur et aux standards de l’industrie.

SmartYou : votre partenaire pour un plan de sécurité informatique efficace

Chez SmartYou, nous comprenons les défis complexes auxquels sont confrontées les entreprises en matière de sécurité informatique. Nos experts sont dédiés à vous accompagner dans l’élaboration, la mise en œuvre et l’amélioration continue de votre plan de sécurité informatique. Nous offrons une gamme complète de services, incluant des audits de sécurité approfondis, la définition de politiques sur mesure et l’installation de technologies de pointe pour protéger vos systèmes et données.

Nos solutions personnalisées sont conçues pour répondre aux besoins spécifiques de votre organisation, en tenant compte des particularités de votre secteur et de vos exigences réglementaires. En collaborant avec SmartYou, vous bénéficiez non seulement de notre expertise technique mais aussi de notre approche proactive en matière de cybersécurité.

Nous vous aidons à former et sensibiliser vos employés, à mettre en place des procédures de réponse aux incidents efficaces et à assurer la continuité de vos opérations en cas de crise. De plus, notre engagement envers l’amélioration continue garantit que votre plan de sécurité reste à jour face aux nouvelles menaces et aux évolutions technologiques.

Opter pour SmartYou, c’est choisir un partenaire de confiance pour protéger votre infrastructure IT et renforcer la résilience de votre entreprise contre les cyberattaques. Ensemble, nous pouvons construire un environnement sécurisé qui vous permet de vous concentrer sur votre cœur de métier en toute sérénité.

En conclusion, un plan de sécurité informatique bien structuré est essentiel pour protéger vos données et systèmes contre les cybermenaces. De l’évaluation des risques à la formation des employés, chaque élément joue un rôle. En adoptant des mesures de protection et en maintenant une amélioration continue, vous assurez la résilience de votre infrastructure IT. Pour en savoir plus sur la mise en place d’un plan de sécurité efficace et adapté à vos besoins, explorez nos ressources supplémentaires et découvrez comment SmartYou et son équipe Modern Workplace peut vous accompagner dans cette démarche.