Dans le monde de la cybersécurité, la confiance n’est plus une option mais un luxe. Les professionnels IT se demandent constamment comment sécuriser efficacement leur environnement numérique. Face à l’accroissement des menaces, comment peut-on garantir une protection sans faille ? La réponse pourrait résider dans la stratégie du zero trust. Mais qu’est-ce que cela implique exactement et en quoi cela transforme-t-il la sécurité informatique ?

Dans cet article, nous explorerons le concept de zero trust strategy, dévoilant ses principes, ses avantages et sa mise en œuvre, fournissant ainsi une perspective complète sur ce modèle de sécurité émergent.

Zero trust strategy : en quoi ça consiste ?

La zero trust strategy repose sur le principe de “ne jamais faire confiance, toujours vérifier”. Dans ce modèle, chaque tentative d’accès à des ressources du réseau est traitée comme potentiellement hostile, indépendamment de son origine interne ou externe. Cela contraste avec les approches traditionnelles de sécurité qui opèrent selon le principe de confiance accordée aux utilisateurs et aux appareils à l’intérieur du périmètre de sécurité de l’entreprise.

L’origine de la stratégie zero trust remonte à 2010, lorsque John Kindervag, un analyste de Forrester Research, a conceptualisé le terme. Il a été motivé par la nécessité de répondre à l’évolution du paysage des menaces et à l’insuffisance des modèles de sécurité conventionnels. Dans un contexte où les frontières entre les réseaux internes et externes sont de plus en plus floues, la zero trust strategy propose une approche plus flexible et plus sécurisée.

Cette stratégie ne se limite pas à une technologie ou à un produit spécifique ; elle englobe une philosophie globale de la sécurité qui influence la manière dont les organisations perçoivent et gèrent les accès à leurs ressources. En adoptant un modèle zero trust, les entreprises renforcent leurs défenses contre les cyberattaques en vérifiant systématiquement tout accès au réseau, minimisant ainsi les risques de compromission.

Comment fonctionne le zero trust strategy ?

La stratégie zero trust fonctionne en appliquant un ensemble strict de contrôles et de vérifications de sécurité pour chaque accès aux ressources d’un réseau, quel que soit l’emplacement de l’utilisateur ou de l’appareil. Au cœur de son fonctionnement se trouve le principe de la moindre privilège, qui limite l’accès aux ressources uniquement à ce qui est nécessaire pour une tâche spécifique, réduisant ainsi la surface d’attaque potentielle.

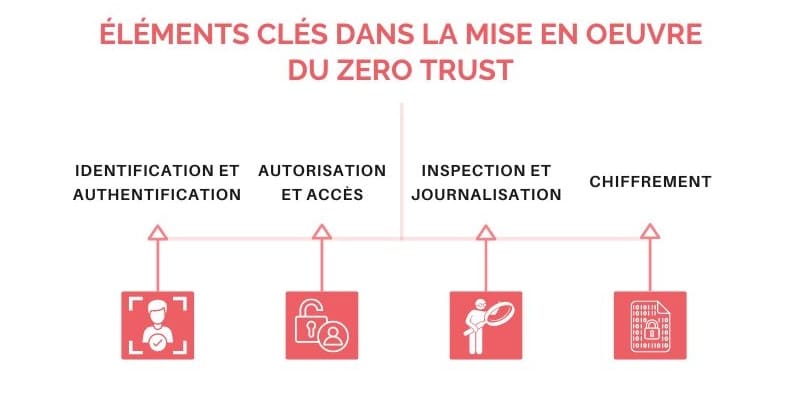

Dans la mise en œuvre de la zero trust, plusieurs éléments clés interviennent :

- Identification et authentification : toute entité tentant d’accéder à des ressources doit être clairement identifiée et authentifiée, souvent par des méthodes multi-facteurs pour renforcer la sécurité.

- Autorisation et accès : après authentification, un système d’autorisation évalue les droits de l’entité à accéder à certaines données ou services, basés sur des politiques de sécurité préétablies.

- Inspection et journalisation : les activités au sein du réseau sont constamment inspectées et enregistrées pour détecter tout comportement anormal ou potentiellement malveillant.

- Chiffrement : les données en transit et au repos sont cryptées pour prévenir les interceptions et les fuites d’informations.

En intégrant ces mécanismes, le zero trust assure une approche de sécurité dynamique et adaptative, capable de répondre aux menaces émergentes et de protéger les actifs numériques dans un environnement de plus en plus ouvert et interconnecté.

Quels sont les principes fondamentaux du zero trust strategy ?

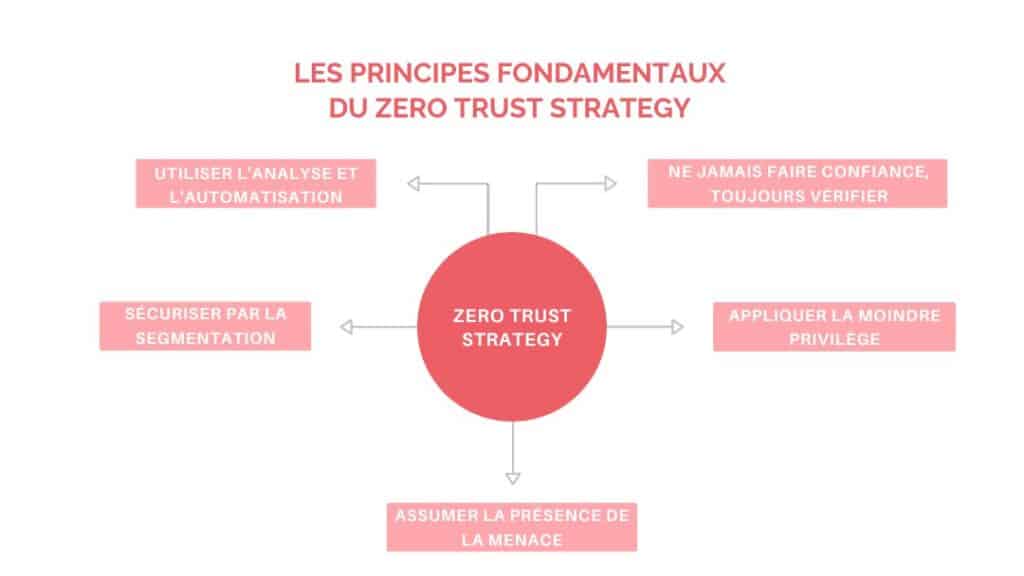

Ne jamais faire confiance, toujours vérifier

Au cœur du zero trust se trouve le principe de “ne jamais faire confiance, toujours vérifier”. Contrairement aux modèles de sécurité traditionnels qui accordent une confiance implicite aux utilisateurs et aux appareils à l’intérieur du réseau, le zero trust exige une vérification constante de tous les utilisateurs et dispositifs, indépendamment de leur localisation. Ce principe garantit que chaque tentative d’accès est scrutée et validée, minimisant le risque d’intrusion malveillante.

Appliquer le moindre privilège

La politique de la moindre privilège est essentielle dans le zero trust, restreignant l’accès aux ressources au strict nécessaire pour chaque utilisateur ou dispositif. Cela limite les possibilités d’exploitation par des acteurs malveillants et réduit l’impact potentiel d’une violation de la sécurité, car même en cas de compromission, l’accès de l’attaquant reste limité.

Assumer la présence de la menace

Le zero trust part du principe que les menaces peuvent survenir de n’importe où, tant à l’intérieur qu’à l’extérieur du réseau. Il adopte une approche proactive, considérant que les attaques sont non seulement possibles mais probables, ce qui justifie une vigilance constante et une réponse rapide à toute activité suspecte.

Sécuriser par la segmentation

La segmentation du réseau joue un rôle prépondérant dans la mise en œuvre du zero trust, divisant le réseau en segments plus petits et contrôlés pour isoler les services et les données. Cela empêche la propagation latérale des attaques, limitant les dégâts en cas d’incident de sécurité.

Utiliser l’analyse et l’automatisation

L’analyse de données et l’automatisation sont des composantes vitales du zero trust, permettant d’identifier les menaces en temps réel et d’y répondre de manière efficace. Ces systèmes utilisent l’intelligence artificielle et le machine learning pour détecter les anomalies, automatiser les processus de réponse aux incidents et optimiser la sécurité globale du réseau.

Quels sont les avantages de l’architecture zero trust ?

Renforcement de la sécurité

L’architecture zero trust renforce la sécurité en appliquant systématiquement des contrôles d’accès stricts et en vérifiant tous les utilisateurs et dispositifs, réduisant ainsi le risque de violations de données. Cette approche minimise les vulnérabilités internes et externes, offrant une protection robuste contre les cyberattaques.

Amélioration de la visibilité du réseau

Avec le zero trust, les entreprises obtiennent une meilleure visibilité de leur environnement réseau. La surveillance constante et l’analyse des flux de données permettent de détecter rapidement les activités suspectes, facilitant une intervention rapide pour atténuer les menaces potentielles.

Adaptabilité aux environnements changeants

Le zero trust est hautement adaptable aux évolutions technologiques et aux changements organisationnels. Cette flexibilité permet aux entreprises de sécuriser efficacement leurs ressources, même dans des environnements dynamiques et en évolution, tels que le cloud computing et le travail à distance.

Réduction des coûts liés aux incidents de sécurité

En prévenant les violations de données et en limitant l’impact des attaques, le zero trust contribue à réduire les coûts associés aux incidents de sécurité. Les économies se manifestent à travers une diminution des pertes financières, de la réputation et des pénalités réglementaires.

Comment mettre en place le modèle zero trust ?

Mettre en place le modèle zero trust nécessite une approche stratégique et structurée.

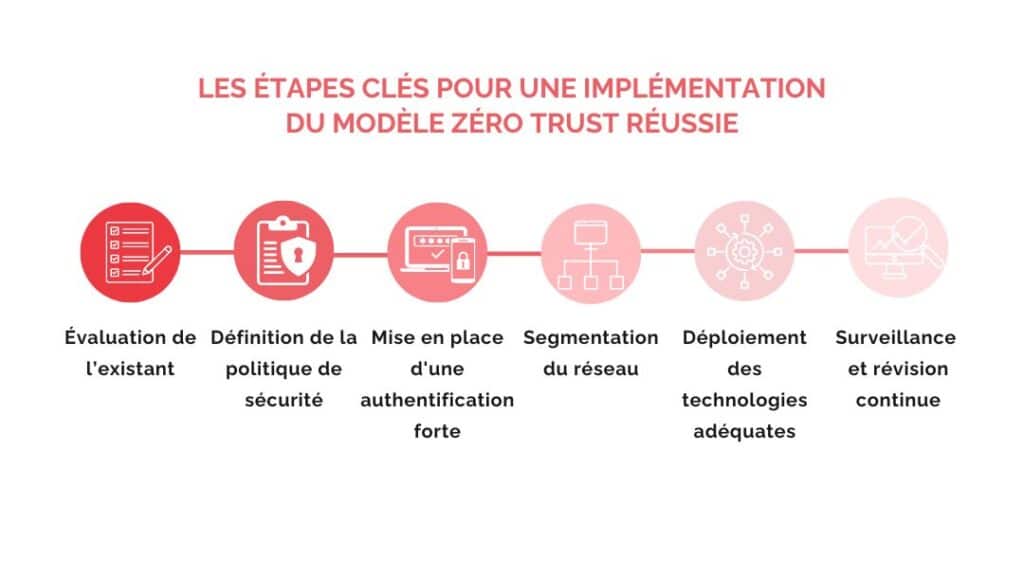

Voici les étapes clés pour une implémentation réussie :

- Évaluation de l’existant : commencez par auditer les systèmes, les applications et les données actuelles pour comprendre les flux de travail et les besoins en accès. Cela inclut l’identification des actifs critiques et des vecteurs de menace potentiels. Pour en savoir plus sur ce sujet, consultez notre article sur l’audit de parc informatique.

- Définition de la politique de sécurité : élaborez des politiques de sécurité claires qui définissent qui peut accéder à quoi, dans quelles circonstances. Les politiques doivent refléter le principe de la moindre privilège et intégrer des contrôles d’accès granulaires.

- Mise en place d’une authentification forte : implantez une authentification multi-facteurs (MFA) pour renforcer les mécanismes de vérification des identités des utilisateurs et des appareils.

- Segmentation du réseau : structurez le réseau en segments isolés pour réduire les risques de propagation latérale des menaces et faciliter la gestion des accès.

- Déploiement des technologies adéquates : utilisez des outils et des technologies qui soutiennent la zero trust, comme les pare-feu de nouvelle génération, les solutions de sécurité des accès réseau basées dans le cloud (CASB), et les systèmes de gestion des identités et des accès (IAM).

- Surveillance et révision continue : implémentez une surveillance continue pour détecter et répondre rapidement aux incidents de sécurité. Révisez régulièrement les politiques et les technologies pour vous assurer qu’elles restent efficaces face aux menaces évolutives.

Pour mettre en place cette stratégie, vous pouvez sous-traiter à un prestataire externe qui se chargera l’implanter. Découvrez en quoi consiste l’externalisation de vos supports informatique et donc de votre sécurité informatique, en découvrant notre article dédié aux services informatique gérés.

Combien ça coûte de mettre en place la stratégie zero trust ?

Le coût de mise en place d’une stratégie zero trust varie en fonction de la taille et de la complexité de l’organisation, des technologies existantes, et des besoins spécifiques en matière de sécurité.

Les principaux facteurs de coût incluent l’acquisition de technologies avancées comme les systèmes de gestion des identités, les solutions de chiffrement, et les outils de surveillance de sécurité. En plus, les coûts opérationnels liés à la formation des employés, la gestion des politiques de sécurité, et la maintenance continue doivent être pris en compte.

Bien que l’investissement initial puisse être significatif, le modèle zero trust peut conduire à des économies à long terme en réduisant les risques de violations de données et les coûts associés aux incidents de sécurité.

SmartYou est votre partenaire pour mettre en place la stratégie zero trust

SmartYou se présente comme un allié de choix dans l’élaboration et la mise en œuvre de la stratégie zero trust. Avec 20 ans d’expérience et une équipe de plus de 30 spécialistes, nous offrons une expertise locale suisse reconnue, ayant servi plus de 110 clients dans plus de 250 projets.

Notre méthode consiste à d’abord comprendre votre environnement IT à travers un audit détaillé, ce qui nous permet d’identifier les risques et de définir une stratégie de sécurité personnalisée. L’approche zero trust est au cœur de nos solutions, assurant une protection optimale en adhérant strictement aux meilleures pratiques de l’industrie.

Nous proposons un éventail de services, de l’audit technique à la surveillance 24/7, en passant par la gestion des incidents de sécurité et l’accompagnement à la conformité réglementaire. Chez SmartYou, nous privilégions une architecture sécurisée dès la conception, intégrant la zero trust strategy pour garantir que vos actifs numériques restent protégés.

En nous choisissant comme partenaire, vous bénéficiez d’une collaboration étroite, axée sur la compréhension de vos défis spécifiques et la création d’une infrastructure IT résiliente.

En résumé, la stratégie zero trust représente une évolution dans la cybersécurité, favorisant une approche de “ne jamais faire confiance, toujours vérifier”. Avec ses principes de moindre privilège, de segmentation réseau, et d’utilisation d’analyses avancées, elle offre une défense robuste contre les menaces modernes. SmartYou se positionne comme un partenaire de choix pour vous guider dans la mise en œuvre de cette stratégie, assurant une protection optimale de votre environnement IT. Pour explorer comment le zero trust peut transformer votre sécurité, découvrez nos services de sécurité informatique.